| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- neople

- 던파

- 이더리움

- 컴퓨터구조

- 네트워크보안

- Unity

- 인터럽트

- 아두이노

- 메타마스크

- 반도체

- 네트워크

- 던전앤파이터

- MLAgent

- 유니티에러

- 에러

- 암호화

- 반도체 엔지니어

- memory

- 아두이노함수

- 유니티

- 머신러닝

- MuchineRunning

- 네오플

- 메모리

- 면접

- 반도체 취업

- 아두이노우노

- 게임기획

- 레지스터

- 보안

- Today

- Total

Dreaming Deve1oper

방화벽 본문

Firewall

#Traffi Control : FireWall

- 아파트 내에 불이 번지는 것을 막기 위해 아파트 사이에 놓인 벽돌담 (=방화벽)

- 통과하는 트래픽에 보안과 감사를 적용할 수 있는 둘 이상의 네트워크 사이에 위치한 좁은 단일 체크포인트

침입자, 악성 코드 및 원치 않는 트래픽이나 정보가 들어오지 않도록 방지.

기밀 및 민감한 정보를 보관.

#Without Firewalls Nodes: [방화벽 없음]

- 보안되지 않은 서비스가 노출

- 외부로부터의 탐사와 공격에 노출

- 새로운 공격에 무방비 상태가 될 수 있다

- 네트워크 보안은 호스트 보안에 전적으로 의존하며 모든 호스트가 통신하여 높은 수준의 보안을 달성하는 것은 거의 불가능.

※ Untact, remote working enviroment: 원격 근무시 근무자 컴퓨터의 보안 수준에 의한 회사 서버 시스템이 위협 받는 상황.

#Common Firewall Feature [방화벽 기능]

- 외부에서는 전용 네트워크에 대한 라우팅 정보를 확인할 수 없음.

- traceroute 및 ping -o가 내부 호스트를 볼 수 없음. (ICMP 기반 공격(ping of death attack)에 대한 최선의 방어 방법은 ICMP 패킷을 차단하는 것).

- 내부 호스트에 로그온하려는 사용자는 먼저 방화벽 시스템에 로그온해야 함.

※ Accessibility, Security 두개의 벨런스를 맞추는 것은 불가능하다. 하나는 낮을수밖에 없다

#Firewall Advantages [방화벽 장점]

- 정책 발표

- 집중 보안

- 강화된 사생활

- 취약한 서비스에 대한 보호 (protection for vulnerable services)

- 사이트 시스템에 대한 통제된 액세스 (제한적 접근) → ACL 적용시 허용된 규칙만 접근 가능

- 네트워크 사용, 오용에 대한 로깅 및 통계 (중앙집중적 보안관리)

■ Controlled Access [제한적 접근]

- 사이트는 특별한 경우를 제외하고 호스트에 대한 외부 액세스를 금지할 수 있음.

- 액세스가 필요하지 않은 호스트에 대한 액세스를 승인하지 않음.

- 일부 호스트는 외부에서 연결할 수 있으며 일부는 연결할 수 없음. (ACL: Access Control List)

- 어떤 호스트는 외부에 도달할 수 있고, 어떤 호스트는 도달할 수 없음.

■ Concentrated Security [집중 보안]

- 모든 호스트 보안보다 저렴한 방화벽.

└ 방화벽에서만 모든 또는 대부분의 수정된 소프트웨어 및 추가 보안 소프트웨어 (많은 호스트에 배포할 필요 없음)

- 다른 네트워크 보안(예: kerberos)은 각 호스트 시스템의 수정을 포함.

■ Enhanced Privacy [강화된 보안]

- 무해한 정보조차도 공격자들에 의해 사용될 수 있는 단서를 포함.

└ 예: Finger Command (UNIX/LINUX):

└ 사용법: finger [option] .. [user name] .. [user@host]

└ 사용자 계정에 대한 정보 및 이메일이 예약된 작업을 읽은 마지막 로그인 시간

- Infer

└ 시스템 사용빈도, 활성 사용자, 로그인 이름/이메일 주소가 무엇인지 주의를 끌지 않고 시스템 공격 가능 여부.

■ Pilicy enforcement [보안 정책 실행]

- 네트워크 접근 정책 구현 및 시행 평균.

- 사용자 및 서비스에 대한 접근 제어.

└ 지식이 풍부한 사용자가 트래퍽을 터널링하여 방화벽의 정책 향상을 무시할 수 있음.

└ collusion/malware로 인한 우회 회기 설치, etc...

■ Restricted Access to Desireable Services

- 사용자가 원하는 서비스를 차단할 수 있다 (ex: 텔넷, FTP, X windows, NFS, etc...)

- 균형 잡힌 보안 정책이 필요하다.

- 호스트 액세스 제어에서도 유사한 문제가 발생할 수 있다.

- 네트워크 토폴로지가 방화벽 설계에 맞지 않을 수 있다 (ex: 주요 게이트웨이에서 안전하지 않은 서비스)

- 웹 프록시를 통한 이전 서비스.

- 다른 솔루션(ex: 커베로스)를 조사해야한다.

■ BackDoors [백도어]

- 대형 네트워크의 레거시 네트워크 토폴로지.

- 방화벽이 사이트 백도어로부터 보호되지 않음. (ex: 사이트에 대한 제한 없는 모뎀 엑세스가 여전히 허용되는 경우 공격자는 방화벽을 통해 이동할 수 있다_영화 메트릭스의 탈출법)

■ Data-Driven Attacks

① Viruses

- 바이러스에 감염된 개인 컴퓨터 프로그램을 다운로드하는 사용자.

② Executable Content (실행 가능한 컨텐츠)

- Java applets

- Active X Contrlols

- JavaScript, VBScript

③ End to End Encryption

④ Tunneling/Encapsulation

■ ISSUES

- 처리량: 잠재적인 병목 현상 (모든 연결이 방화벽을 통과해야 함)

- Single Point of Failure(SPOF): 보안을 한 곳에만 집중한다면, 위태로운 보안은 재앙임을 의미.

- 복잡성: 특징 블로트 (새로운 위협이 나타날때마다 새로운 정책 및 대응 방안이 인스톨되어 복잡도 증가)

- 방화벽에서 제대로 작동하지 않는 서비스도 존재.

- 표준 성능 측정 또는 기술의 부족.

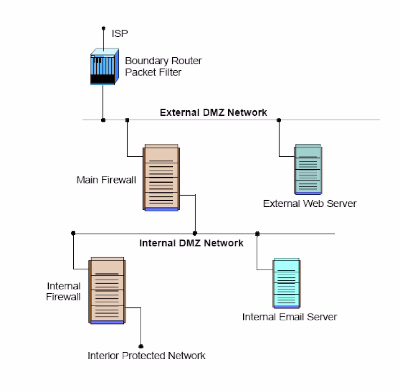

■ Firewall DMZ Environment

- 두 개의 방화벽을 연결하는 네트워크에서 생성될 수 있다.

- 내부 네트워크에서 두 방화벽 사이의 서브넷

└ 외부 방화벽이 외부 위협으로부터 DMZ를 보호

└ 내부 방화벽이 내부 네트워크를 DMZ로부터 보호

■ Honeypot [미끼, Decoy]

- 해커의 움직임을 연구하기 위해 사용되는 침입탐지 기술

- 네트워크 또는 클라이언트에 존재하는 가상 머신

- 목표:

└ 가능한 실제처럼 보여야 함.

└ 다른 시스템에 대한 대규모 공격에 사용되는지 모니터링해야 함.

└ 해커가 관심 있는 파일을 포함해야 함.

■ Firewall enviroment-VPN Enviroment

- VPN은 여러 네트워크 간에 보안 네트워크 링크를 제공하는데 사용됨.

- VPN은 기존 네트워크 미디어 및 프로토콜 위에 구축됨.

- 프로토콜 수준에서의 IPsec이 첫번째 선택.

- 기타 프로토콜은 PPTP, L2TP

■ Types of Firewalls

① Packet filters

② Circuit level

③ Application level

④ Stateful multilayer

□ ① Packet filter

- 패킷 필터링 방화벽은 비용이 저렴하고 네트워크 성능에 미치는 영향이 적음.

- 각 패킷은 전달하기 전에 일련의 기준/비교.

- OSI 모델의 네트워크 수준에서의 작업

└ payload가 아닌 IP 및 TCP/UDP 헤더만 검사.

※ 패킷 필터링 방화벽

① 상태 비저장 필터링: 구현은 쉽지만 매우 간단함.

- 필터링: 정적 규칙 집합을 적용해 모든 패킷 검사/이전 패킷의 결과 보관 x

- 사용되는 일련의 규착을 ACL [Access Control List]라고 함 (위에서 아래로 규칙 확인, 발견된 첫번째 규칙 적용)

- 일치하는 규칙이 없으면 패킷은 기본적으로 차단됨.

② 상태 저장 필터링: 구현이 어렵지만 더 강력함.

- 상태 비저장 필터링보다 뛰어남 (내/외부 호스트 간의 연결 상태 추적)

- 연결 상태를 기준으로만 허용/사용 불가능 (상태 비저장 필터와 결합)

- 메모리 및 CPU 시간 요구 사항에 유의해야 함 (연결 추적은 비용이 많이 듦)

□ ② Circuit level

- 게이트웨이는 OSI ㅁ노델의 세션 계층 또는 TCP/IP의 TCP 계층에서 작동.

- 패킷 간의 TCP 핸드셰이킹을 모니터링하여 요쳥된 세션이 합법적인지 확인.

- 기본 구조:

└ 내/외부 호스트 간 TCP 연결 릴레이

└ 내/외부망 직접 연결 불가

└ 유효한 연결을 위해 테이블을 유지하고 테이블에 대해 들어오는 패킷을 확인

□ ③ Application level

- 자원집약적.

- 프록시라고도 하는 Application level 게이트웨이는 Application별 게이트웨이라는 점을 제외하면 Circuit level 게이트웨이와 유사. (외부 고객의 서비스 요청 처리, 내부 호스트 프록시 역할)

- 웹 프록시로 구성된 게이트웨이는 FTP, gopher, Telnet 또는 다른 트래픽의 통과를 허용하지 않는다.

-모든 패킷에 대해 패킷 심층점검 실시.

└ 응용 프로그램 형식 검사

└ 페이로드를 기반으로 규칙 적용

└ 악의적이고 의심스러운 패킷을 탐지할수 있는 기능 보유

④ Sateful Multilayer

- 상태 저장 다층 검사 방화벽은 다른 세 가지 유형의 방화벽 측면을 결합한.

- 네트워크 계층에서 패킷을 필터링하고 세션 패킷이 합법적인지 여부를 확인하며 애플리케이션 계층에서 패킷의 내용을 평가.

Example of Firewalls

Bastion Hosts

■ Single - Homed Bastion System

내부 네트워크의 2가지 영역

- 내부 영역 [Inner zone]: 외부에서 호스트에 연결할 수 없음.

- 외부 영역 [outer zone]: 인터넷에서 호스트 연결.

내부 영영의 호스트는 bastion 호스트와 PF 라우터에 의해 보호됨.

PF 라우터에 의해 보호되는 외부 영역의 서버.

PF 라우터가 손상되더라도 내부 네트워크에 대한 액세스를 차단한다.

#Dual-Homed Bastion System

내부 네트워크의 두 영역:

- 내부 영역: 외부에서 호스트에 연결할 수 없습니다.

- 외부 영역: 인터넷에서 호스트에 연결할 수 있습니다.

- 내부 영역에 있는 호스트는 기본 호스트와 PF 라우터에 의해 모두 보호.

- PF 라우터로 보호되는 외부 영역의 서버

- PF 라우터가 비꼬인 경우에도 내부 네트워크에 대한 액세스를 방지.

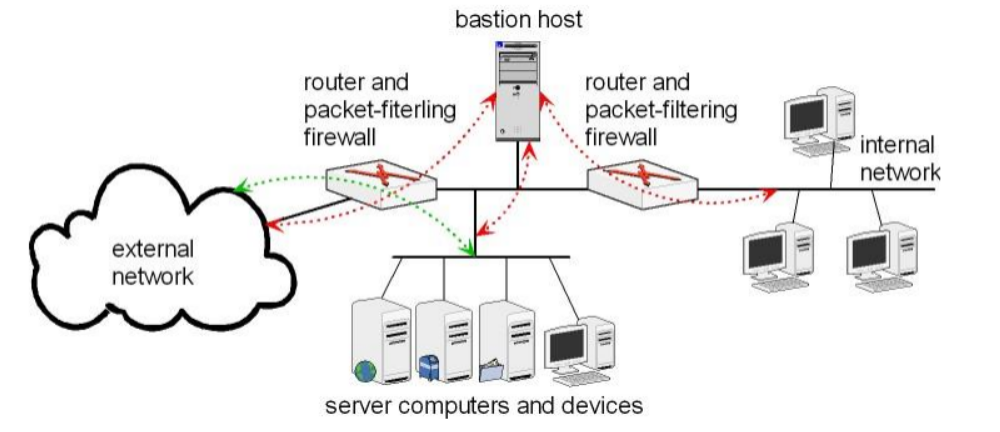

#Screened Subnets

- 내부 네트워크를 위한 두 번째 PF 라우터와 짝을 이룬 SHBH 네트워크.

- 두 PF 라우터 사이의 영역을 스크리닝 서브넷이라고 함.

- 외부 호스트에서 내부 네트워크 구조를 숨김.

'네트워크 보안' 카테고리의 다른 글

| NW & TR Lay (0) | 2021.11.18 |

|---|---|

| Intrusion Control (0) | 2021.11.11 |

| Access Control (0) | 2021.10.28 |

| 네트워크 보안 최종 (0) | 2021.10.21 |

| RSA (0) | 2021.10.17 |