| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 게임기획

- 반도체

- MuchineRunning

- 네오플

- 머신러닝

- 메모리

- 컴퓨터구조

- 아두이노함수

- 반도체 취업

- 유니티

- 암호화

- 면접

- MLAgent

- 던전앤파이터

- 레지스터

- 메타마스크

- 아두이노

- 네트워크보안

- 인터럽트

- neople

- 에러

- 반도체 엔지니어

- 이더리움

- 유니티에러

- 보안

- memory

- 던파

- 네트워크

- 아두이노우노

- Unity

- Today

- Total

Dreaming Deve1oper

Intrusion Control 본문

Illusion Control

Illusion of prevention

- 예방 기술: first line of defense

- 기술: 암호화, 식별, 인증, 액세스 제어, 보안 필터 등...

- 로컬 및 네트워크 리소스 보안

※ 문제점: 손실이 발생

착각을 일으키는 요인

- 제도상의 많은 보안법.

- 보안 시스템은 비싸다.

- 보안 시스템이 사용자에게 친숙하지 않음

- 안전한 시스템에 여전히 결함이 있음

- 내부 위협

- 해커의 기술과 도구가 향상됨

침입 통제 필요

Intrusion Prevention [침입 방지]: 시스템 리소스 보호.

Intrusion Detection [침입 탐지]: (2차 방어선) 침입 시도를 일반적인 시스템 사용과 구별(방어).

Intrusion Recovery [침입 복구]: 비용 효율적인 복구 모델.

용어

Audit [감사]: 사용자/시스템 동작의 영향 또는 수집된 데이터를 조사하는 활동.

Profiling [프로파일링]: 사용자 또는 시스템을 검토하여 일반적으로 수행하는 작업을 결정합니다.

Outsider [외부인]: 시스템에 대한 접근 권한을 가진 사람

Outsider [내부자]: 시스템에 대한 액세스 권한이 있는 사람

Insider [침입]: 외부인과 내부자에 의한 오용

Anomaly [이상]: 비정상적인 행동 ( Whitelist based )

Misuse [오용]: 보안 정책을 위반하는 활동 (Blacklist based )

침입 단계

- Intelligence gathering

- Planning

- Attack

- Hiding

- Future attacks

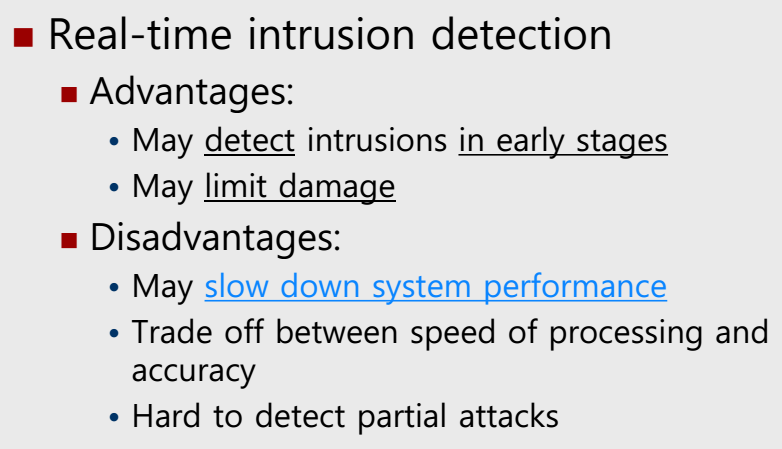

시간 단위의 침입 탐지

- 실시간 침입 탐지

이점:

초기 단계에서 침입을 탐지할 수 있다 피해를 제한할 수 있다

단점:

시스템 성능을 저하시킬 수 있음

처리 속도와 정확성 사이에서 절충하다.

부분 공격을 탐지하기 어렵다.

감사 데이터

IDS

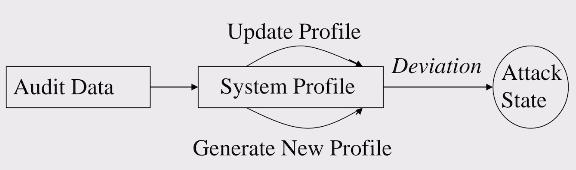

□ Profiles based IDS

통계 기법

이용자료 수집 및 통계 분석

Anomaly/Misuse 기반 탐지에 적합하다

- Anomaly based: 정상 동작에 대한 표준이다. 편차가 감지될 경우 경고!

- Misyuse based: 식별된 공격 단계가 감지될 경우 경고!

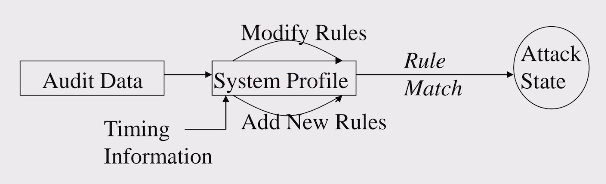

□ Rules based IDS

- 규칙 기반 기술:

정상적인 동작 또는 알려진 공격을 설명하는 규칙 정의

Anomaly based/Misuse based 탐지 모두에 좋다.

- Anomaly based: 이전 사용에서 벗어난 점을 찾음.

- Misuse based: 알려진 공격을 나타내는 규칙을 정의함

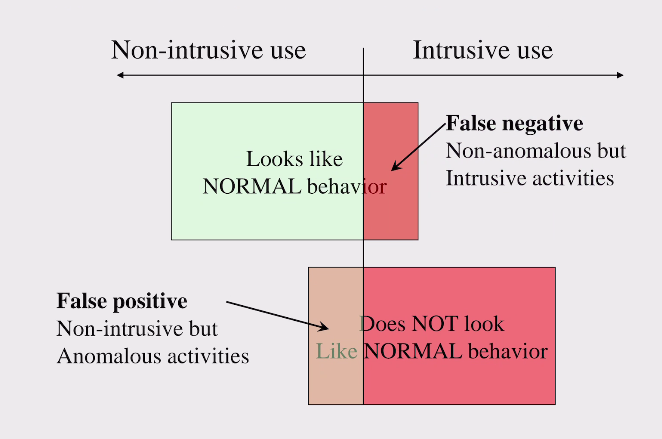

□ Anomaly Detection Techniques

Need:

- 모니터링할 기능 선택

- false-positives 및 false-negatives를 위한 양호한 임계값 수준

- 시스템 프로파일 메트릭스를 추적하고 업데이트하는 효율적인 방법

□ Misuse Detection Techniques

- 전문가 시스템 (시험출제)

- 모델 기반 추리

- 상태 전이 분석

- 중립적 네트워크

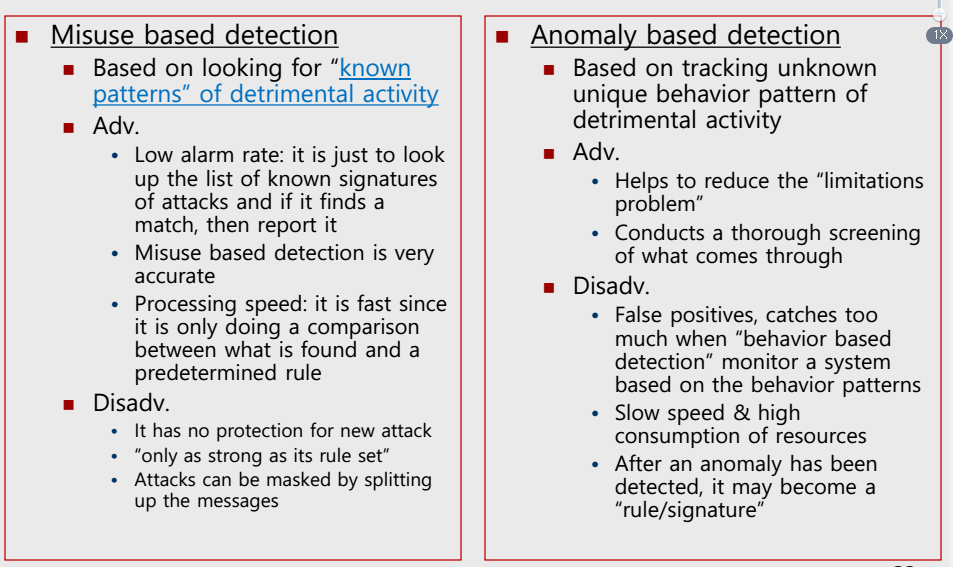

Types of Intrusion Detection

1. Misuse based detection

유해한 활동의 "알려진 패턴"을 찾는다.

Adv.

- 낮은 경보 속도:

- Misuse based는 매우 정확하다.

- 처리속도: 발견된 규칙과 미리 정해진 규칙만 비교하기 때문에 빠르다.

2. Anomaly based detection

□ Hybrid Misuse / Anomaly Detection

Anomaly & Misuse 탐지가 함께 접근.

ex:

- 핵을 이용한 브라우징은 오남용이 아니라 변칙적일 수 있다.

- 중요한 파일에 액세스하는 관리자가 비정상적이지는 않지만 잘못 사용될 수 있음.

Immune System Based ID

Doorknob Rattling

- 시스템에서 감사할 수 있는 활동에 대한 공격 (ex: 암호 추측)

- 시도 횟수가 임계값보다 낮음

- 공격이 지속된다

- 모든 대상 포함

- 접근성 확보

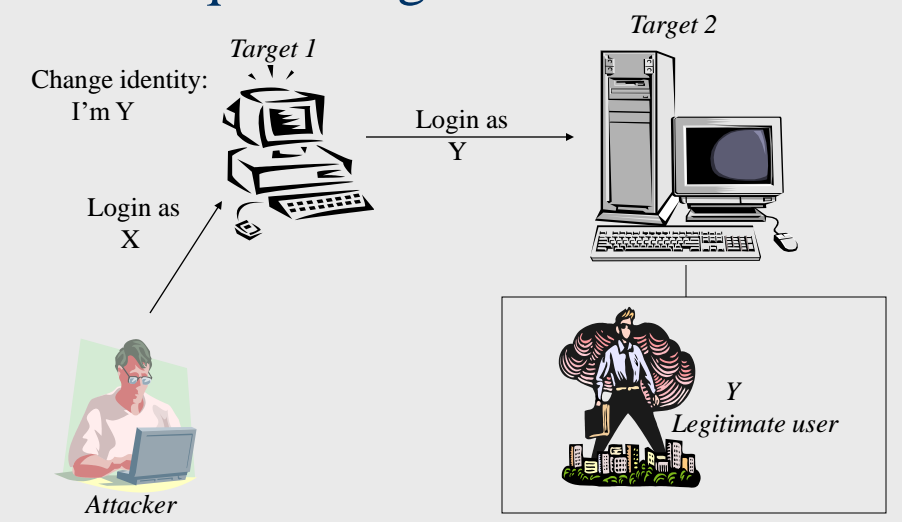

□ Mesquerading

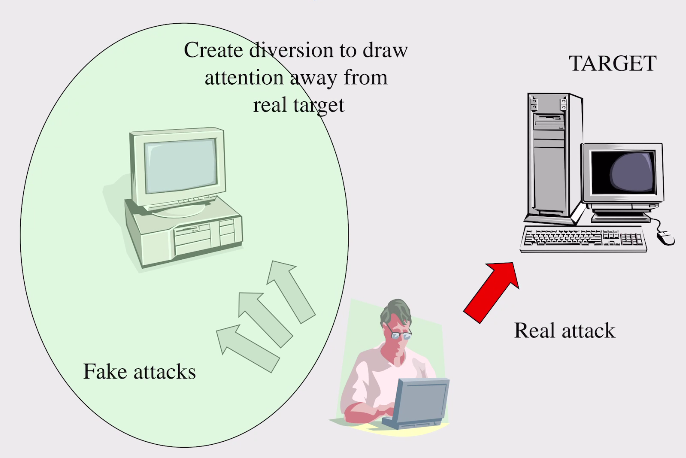

□ Diversionary Attacks

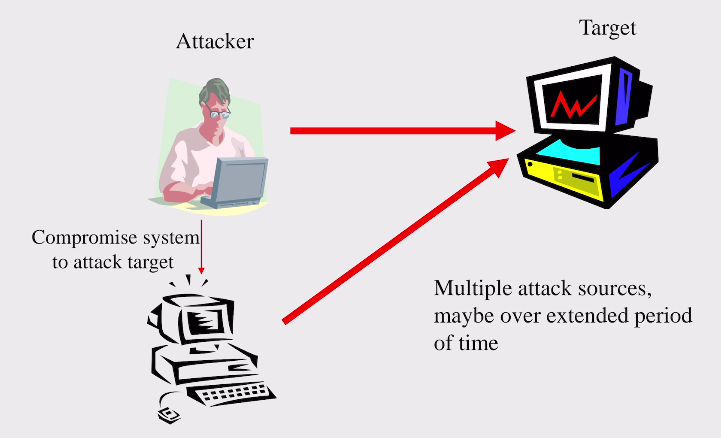

□ Coordinated Attacks

- 여러 시스템을 좀비pc로 만들어 협동공격을 진행한다.

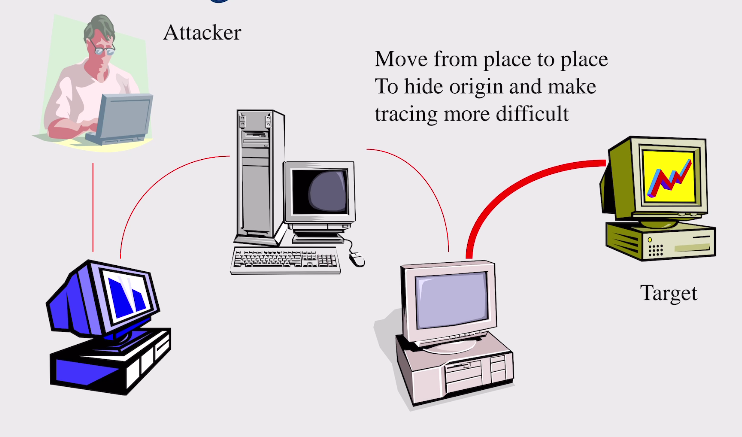

□ Chaining

개인정보보호법(개인정보, 계좌) 등이 높은 나라의 서버를 이용해 공격을 진행한다.

> 스위스 같은 경우 개인정보보호법이 매우 강력하기 때문에 정보를 주지 않기 때문

Intrusion Recovery

- - 침입 복구

- 침입으로 인한 추가 손실을 방지하기 위한 조치

- 침입을 중지하고 재발로부터 보호하다.

기초한 재건법.

침입 기간

영향 기간 중 합법적인 사용자에 의해 변경됨

정기 백업, 영향을 받는 구성 요소에 대한 감사 추적 기반 탐지, 세매닉 기반 복구, 복구를 위한 최소 롤백

'네트워크 보안' 카테고리의 다른 글

| Transport Layer (0) | 2021.11.25 |

|---|---|

| NW & TR Lay (0) | 2021.11.18 |

| 방화벽 (0) | 2021.11.04 |

| Access Control (0) | 2021.10.28 |

| 네트워크 보안 최종 (0) | 2021.10.21 |